Szenario: IT-Security Management

Das Top-Management ist für die Verabschiedung von Sicherheitsrichtlinien verantwortlich. Deren Ausarbeitung, Umsetzung und Überwachung wird meist an die entsprechenden Unternehmensfunktionen delegiert. Das ist auch im Falle des IT-Security-Managements nicht anders.

Für die Umsetzung eines Informationssicherheitsmanagementsystems gibt es mit dem IT-Grundschutz ein Konzept des Bundesamts für Sicherheit in der Informationstechnik (BSI). Kombiniert man diesen mit den IT-Grundschutzkatalogen erhält man Hilfestellungen für die Einführung und den langfristigen Einsatz eines Informationssicherheitsmanagementsystems. Dieses System ist eine Aufstellung von Verfahren und Regeln innerhalb eines Unternehmens, um die Informationssicherheit zu definieren, zu steuern, die Einhaltung zu kontrollieren und zu verbessern.

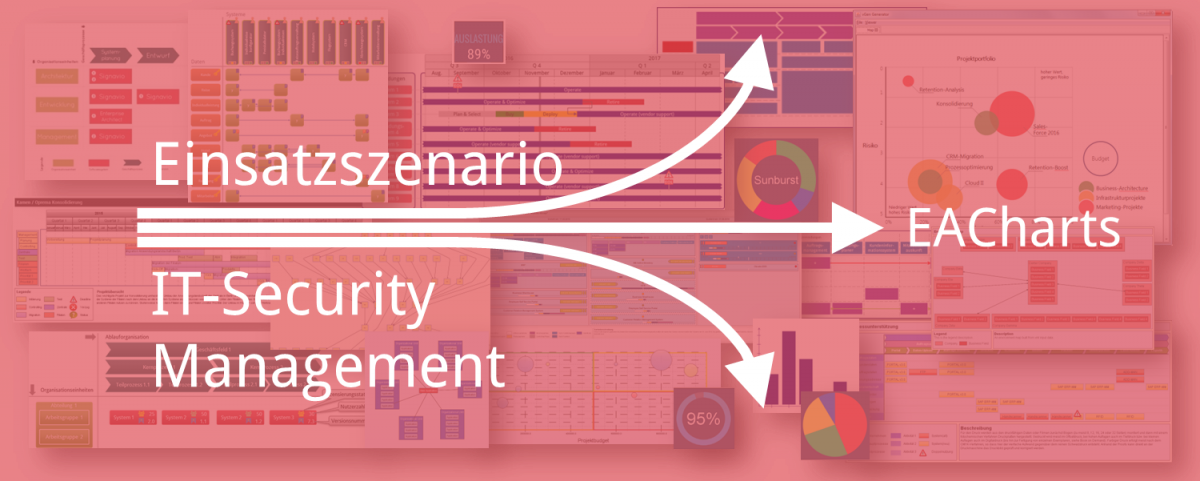

In diesem Szenario haben wir einige Ziele zusammengefasst, die von Unternehmen verfolgt werden, wenn es um das Thema IT-Security Management geht.

In diesem Szenario (beschrieben nach diesem Schema) haben wir einige Ziele zusammengefasst, die von Unternehmen verfolgt werden, wenn es um das Thema IT-Security Management geht.

Ziele

Ein wichtiger Teil des Sicherheitsmanagements ist die Risikobewertung. Nicht jedes Risiko zieht unmittelbare Aktionen nach sich. Allerding sollten möglichst alle Risiken bekannt sein. Um eine Risikobewertung für IT-Assets (Hardware und Software) durchführen zu können, müssen alle IT-Assets bekannt sein. Es sollten keine unbekannten Systeme vorhanden sein, da solche die IT-Sicherheit aufs Spiel setzen. Eine vollständige Inventarisierung ist der erste Schritt, um sich einen Überblick zu verschaffen. Dieser Überblick ist Grundlage für alle weiteren Aktivitäten und hilft bei der Erreichung weiterer Ziele dieses Szenarios:

Veraltete und/oder als unsicher eingestufte Technologien stellen unnötige Angriffsvektoren dar und sollten ersetzt werden. Die IT-Assets müssen gut verstanden werden, um zum einen die Reaktionsgeschwindigkeit bei sicherheitsrelevanten Fragestellungen zu erhöhen, als auch, um die Auswirkungen zu verstehen, die IT-Sicherheitsprobleme auf den Geschäftsbetrieb haben.

Regelmäßige und vor allem tagesaktuelle Sicherheits-Reports sind notwendig, um die Gefährdungslage der IT jederzeit fundiert einschätzen zu können. Die Lage kann sich bereits durch vermeintlich kleine Änderungen, wie Updates einzelner Applikationen, drastisch verändern.

Rollen

Informationssicherheit sollte nach einem Top-down-Ansatz organisiert sein, da sie klar in die Verantwortung der Unternehmensführung fällt. Als verantwortliche Rollen enthält dieses Szenario daher den Leiter der IT (CIO) und seine rechte Hand, den Unternehmensarchitekten. Operativ werden diese Rollen von mehreren Mitarbeitern unterschiedlicher Hierarchieebenen unterstützt.

Wissen und Daten

Um die Ziele zu erreichen, werden sie in einzelne konkret zu beantwortende Fragestellungen heruntergebrochen. Um die Auswirkungen von IT-Sicherheitsproblemen auf das Geschäft überhaupt greifbar zu machen, können folgende Fragen formuliert werden:

- Welche Organisationseinheit nutzt für welchen Geschäftsvorfall welche Software in welcher Version?

- Welchen Lebenszyklus hat ein Asset (Hardware/Software)?

- Wie werden Daten zwischen Assets ausgetauscht?

- Welche Daten werden zwischen Assets ausgetauscht?

- Welche Assets haben untereinander Schnittstellen?

- Welche end-of-life Asstes müssen ersetzt werden?

Bei der letzten Frage ist der Faktor Zeit, d.h. aktuelle und korrekte Informationen, besonders kritisch: Asstes, die keinen Support mehr erhalten, bergen unbekannte Sicherheitsrisiken.

Um die Fragen beantworten zu können, müssen Daten des Unternehmensmodells zusammengetragen werden. Einige der zu diesem Szenario gehörenden Daten sind:

- Rollen

- Stellen (Mitarbeiterstellen)

- Services

- Prozesse

- Standorte

- Abteilungen

- Lebenszyklus

- Schnittstellen

- Applikationen

- Informationsobjekte

Hinzu kommen noch die Beziehungen, die zwischen den Daten existieren, z.B. welche Schnittstellen zwischen welchen Applikationen welche Informationsobjekte austauschen, oder ob und wie Informationsobjekte in Applikationen verschlüsselt werden.

In Unternehmen gibt es Informationssysteme, die die Daten enthalten und sie tabellarisch aufbereiten. Alternativ, teilweise zusätzlich, werden die Informationen in Excel-Tabellen gepflegt.

EA-Charts

Der typische Top-down-Ansatz der IT-Security macht es notwendig, dass Stakeholder unterschiedlicher Hierarchieebenen mit unterschiedlichem Hintergrund und Wissensstand Informationen verstehen müssen, die die IT-Security betreffen. Eine für die involvierten Stakeholder angemessene Kommunikation (Stichwort: Detailgrad, Komplexität) ist unabdingbar. Dabei sind regelmäßig jeweils aktuelle Ausschnitte des Unternehmensmodells zu berücksichtigen und ansprechend aufzubereiten.

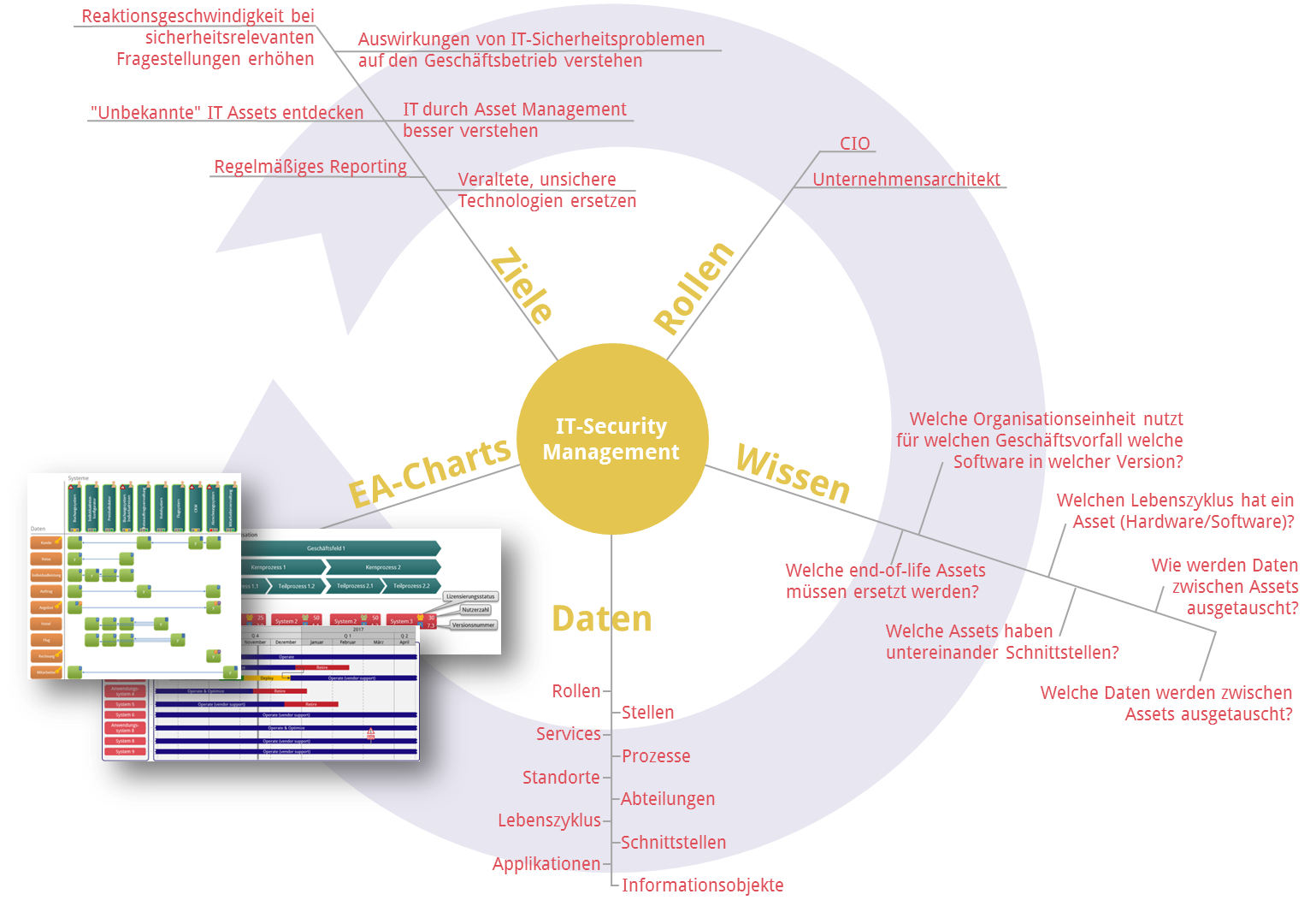

Sicherheit für Schnittstellen

Mit der Schnittstellensicherheitskarte, eine Ausprägung unserer Best-Practice EAM Visualisierungen, visualisieren sie viele Aspekte in einem Schaubild, ohne die Realität durch Vereinfachung zu verfälschen. Sie sehen welche Systeme welche Daten enthalten, ob diese jeweils verschlüsselt sind und wer für welches System der Ansprechpartner ist. Darüber hinaus können Sie an den Kanten erkennen, welche Daten zwischen welchen Systemen ausgetauscht werden und welche Art von technischer Schnittstelle dabei genutzt wird. Zusätzlich erkennen Sie farblich markiert, in welcher Lebenszyklusphase sich die jeweiligen Systeme befinden. Alle sind im Zyklus „Produktion“, daher haben alle eine grüne Linienfarbe. Das Ergebnis der tagesaktuellen Risikobewertung der einzelnen Systeme wird jeweils durch die Ampel dargestellt.

Lebenszyklusanalyse

Für eine detailliertere Analyse der Lebenszyklen bietet sich die Anwendungslebenszykluskarte an. Typische Lebenszyklusphasen eines IT-Systems aus Eigenentwicklung sind Planung, Design, Entwicklung & Test, Deployment (Integration und Anwenderschulungen), Betrieb & Optimierung, Ablösung/Abschaltung. Für zugekaufte Systeme ergeben sich die Phasen Planung & Auswahl, Kauf, Deployment (Integration und Anwenderschulungen), Betrieb (inkl. Herstellersupport), Ablösung/Abschaltung.

In dem Beispiel gibt es zwei kritische Situationen: Das Lebensende von System 1 (end-of-life, EOL) ist zum aktuellen Zeitpunkt (November, dunkelgraue Linie) bereits überschritten, das System wird aktuell operativ genutzt und es gibt keinen Plan zur Ablösung. So ein Zustand kann zur Katastrophe führen!

Das EOL von System 8 ist im März 2017 und es gibt auch noch keine Ablösestrategie. Auch hier herrscht akuter Handlungsbedarf. Daher sind diese beiden Punkte als kritisch markiert.

Das System 2 erreicht Ende 2016 das Ende seiner Produktivitätsphase, was derzeit (November) unkritisch ist, da das ablösende System 3 bereits gekauft wurde und momentan konfiguriert (Phase Deploy) wird.

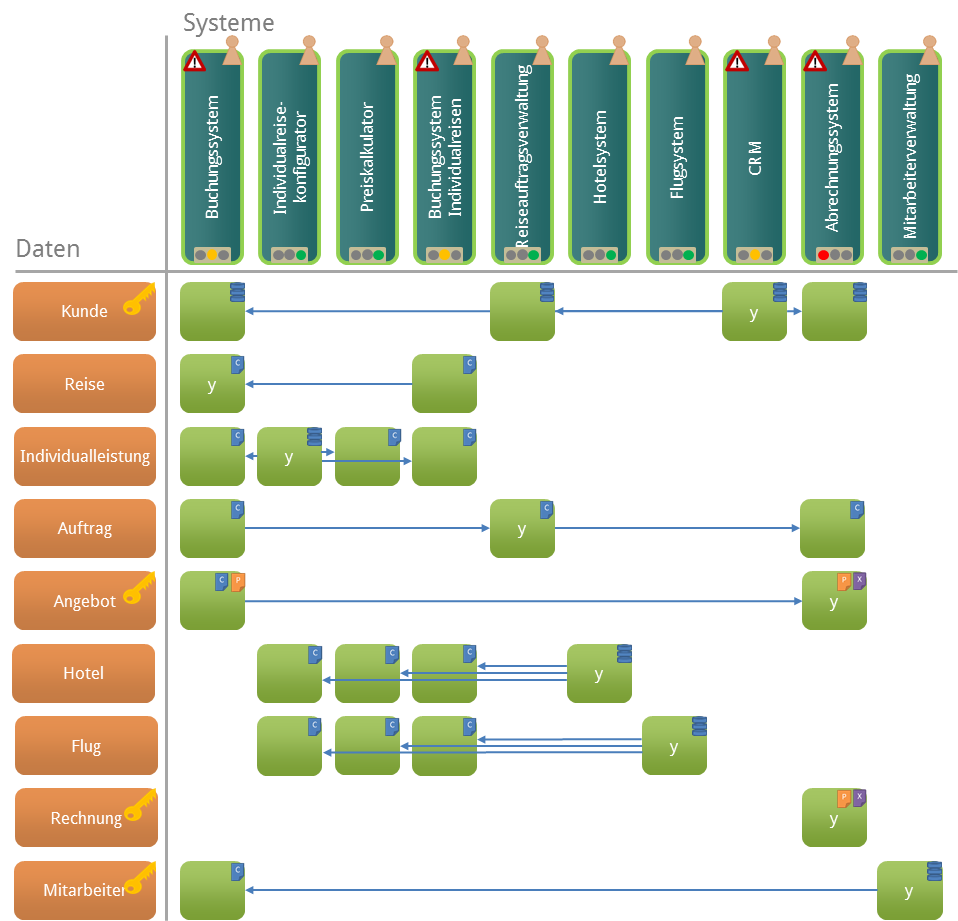

Prozesse, Systeme und Abteilungen auf einen Blick

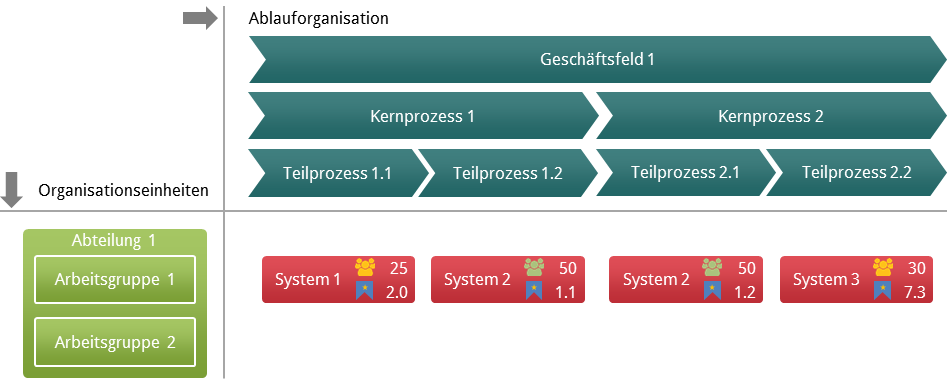

Auf der Prozessunterstützungskarte bringen Sie Prozesse, Systeme und Abteilungen mit relevanten Kennzahlen auf einen Blick zusammen.

In der Abteilung 1 gibt es die beiden Arbeitsgruppen 1 & 2. Das System 2 wird für die Kernprozesse 1 & 2 genutzt, genauer für deren Teilprozesse 1.2 bzw. 2.1. Für den Teilprozess 1.2 wird System 2 in der Version 1.2 eingesetzt und für den Teilprozess 2.1 wird die Version 1.2 verwendet. Hier könnte man sich schon die Frage stellen, warum in der gleichen Arbeitsgruppe von der gleichen Software unterschiedliche Versionen genutzt werden (müssen)? Das grüne Nutzer-Symbol bedeutet, dass eine angemessene Anzahl an Lizenzen des System 2 vorhanden ist, um die insgesamt 50 Nutzer auszustatten. Die Systeme 1 und 3 sind leicht überlizensiert, was das gelbe Symbol andeutet (Unterlizensierung wäre schlimmer, daher ist dafür die Farbe rot reserviert).

Fazit

Nutzen Sie für Ihr IT-Security Management tagesaktuelle Daten zu Ihren IT-Assets, statt wie viele andere Unternehmen auf Daten zurückzugreifen, die im Durchschnitt zwei Monate alt sind. Versetzen Sie sich in der Lage schnell Entscheidungen zu treffen, die auf einer aktuellen Bewertung der IT-Situation beruhen. Das Verständnis und die Kommunikation der Lage profitieren von aussagekräftigen Visualisierungen, die die Informationsbedürfnisse der involvierten Stakeholder angemessen adressieren.